銀狐木馬又雙叒叕“進(jìn)化” ,遠(yuǎn)控、勒索“混合雙打”發(fā)動攻擊

近期,我們在處置用戶求助過程中,發(fā)現(xiàn)了一類新的銀狐木馬攻擊方式。這個銀狐木馬的變種不僅能夠遠(yuǎn)程控制受害者的電腦,還會進(jìn)一步投放 LockBit 5.0 勒索軟件,對電腦中的文件進(jìn)行加密,給受害者造成雙重打擊。

攻擊劇本

?

?

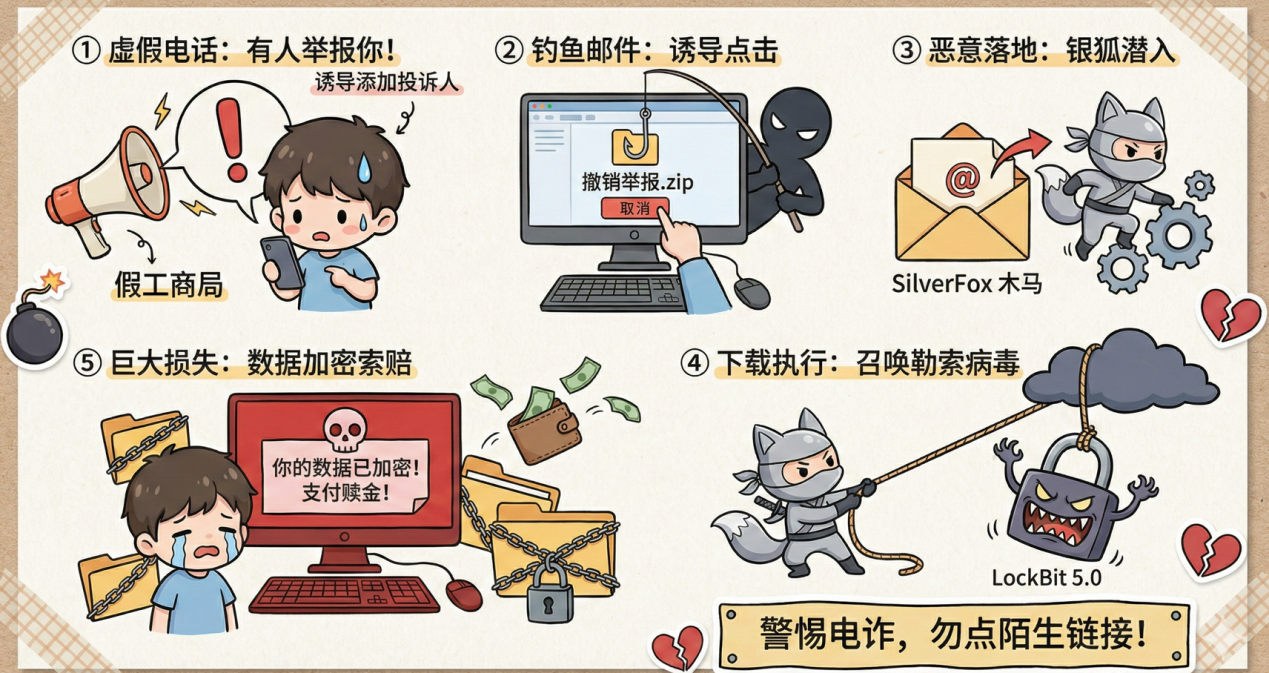

圖1. 混合攻擊入侵劇本

此次攻擊以一種常見的電詐式社工手法開局。受害者首先接到一個自稱“工商局”的電話,聲稱有人舉報其公司網(wǎng)站存在不當(dāng)內(nèi)容,并要求受害者主動聯(lián)系“投訴人”協(xié)商,否則將面臨處罰。在對方的誘導(dǎo)下,受害者添加了所謂“投訴人”的聯(lián)系方式。

隨后,攻擊者以“投訴人”的身份向受害者發(fā)送一封“撤銷舉報”的郵件。郵件內(nèi)容經(jīng)過精心偽裝,誘導(dǎo)受害者點(diǎn)擊鏈接或下載附件。最終受害者按照要求打開郵件中的惡意文件,銀狐木馬在系統(tǒng)中悄悄落地。更危險的是,銀狐木馬隨后又繼續(xù)下載并執(zhí)行了 LockBit 5.0 勒索軟件,加密電腦中的重要數(shù)據(jù)并索要贖金,給受害者造成巨大損失。

?

?

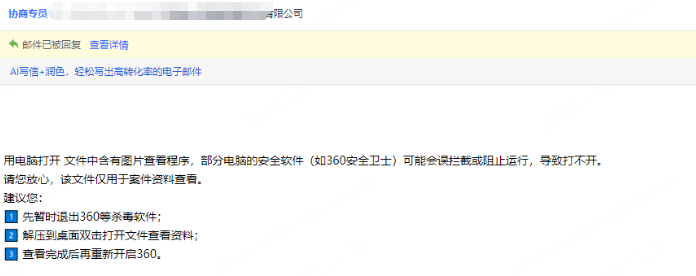

圖2. 受害者收到的釣魚郵件

木馬分析

誘餌投遞

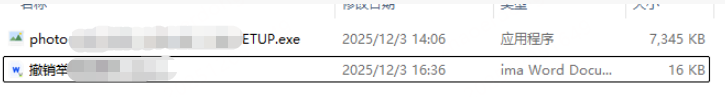

攻擊者通過郵件釣魚攻擊,欺騙用戶關(guān)閉360終端安全產(chǎn)品,之后又運(yùn)行了附件中的木馬程序。附件中的壓縮包解壓后,會出現(xiàn)一個可執(zhí)行文件(exe 木馬)以及一個偽裝成“撤銷說明”的 doc 文檔。

?

?

圖3. 釣魚郵件中的附件內(nèi)容

部署過程

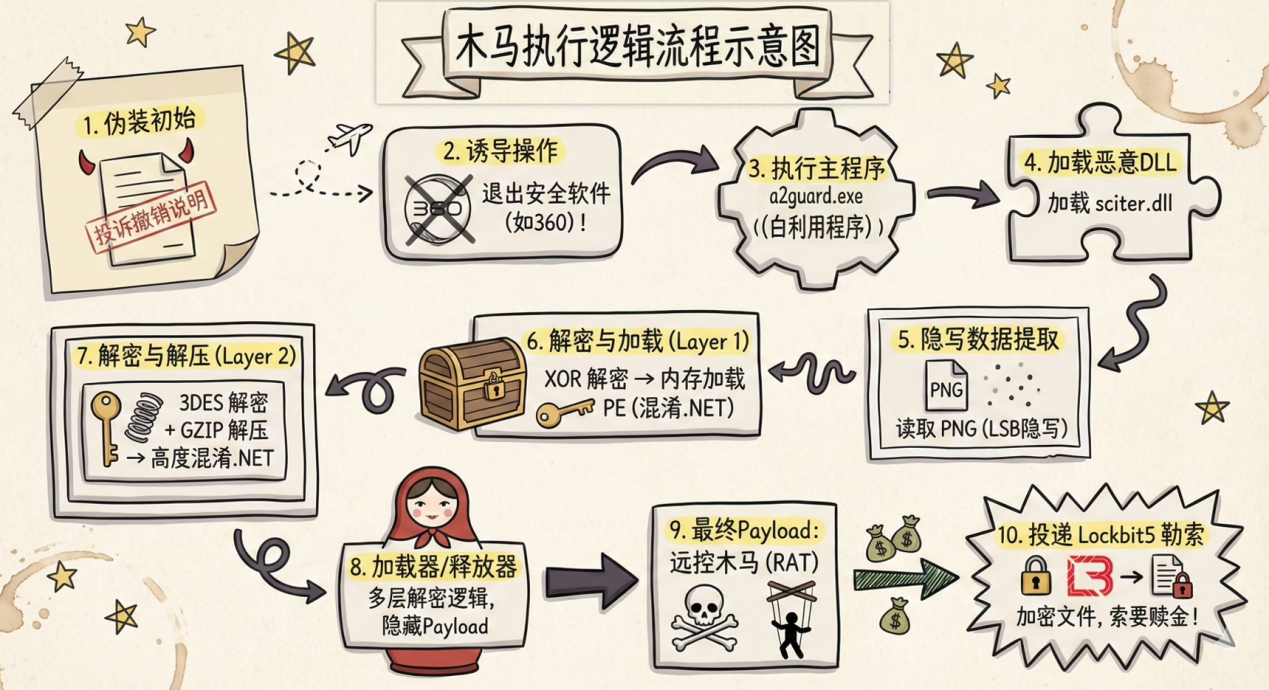

而這個exe就是攻擊者精心偽裝的木馬安裝程序,它表面上看起來像是正規(guī)文件,實際上是用 Inno 安裝程序打包的木馬。木馬的整個部署與工作過程如下,下面我們對其攻擊細(xì)節(jié)進(jìn)行分析。

?

?

圖4. 木馬執(zhí)行邏輯流程示意圖

釋放白加黑木馬加載器

木馬安裝程序一旦運(yùn)行,首先會釋放一組白加黑木馬加載程序。

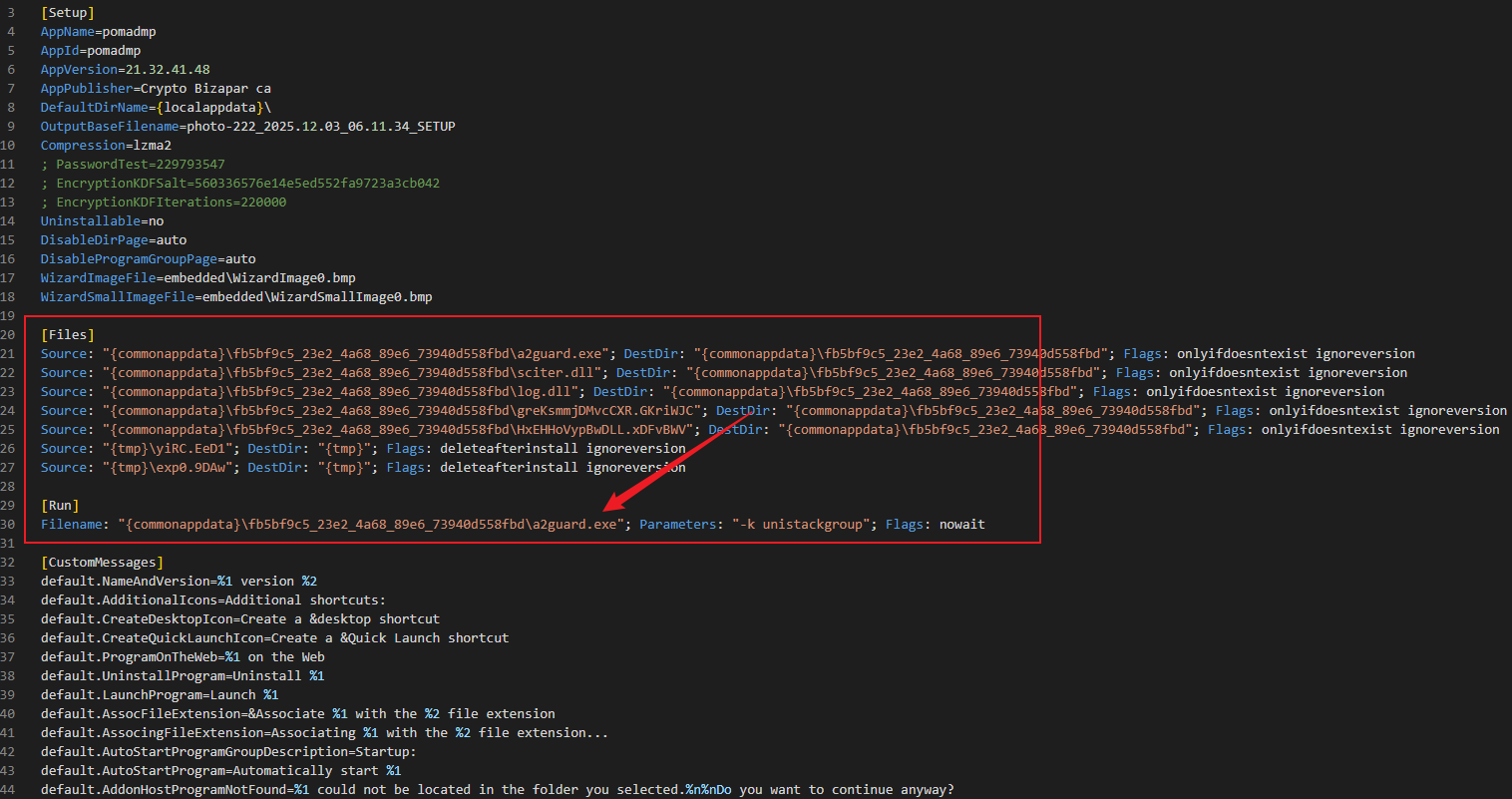

反編譯后可以看到,木馬在安裝時會調(diào)用一個名為 a2guard.exe 的“白程序”(本身是合法軟件)。該程序帶有 Emsisoft Limited 的數(shù)字簽名(Emsisoft 是來自奧地利的知名殺毒軟件廠商)。攻擊者強(qiáng)行以參數(shù) “-k unistackgroup” 啟動它,使用該參數(shù)執(zhí)行,程序會去加載sciter.dll,這里即為被木馬利用的dll。

?

?

圖5. 被木馬篡改利用的白程序配置文件

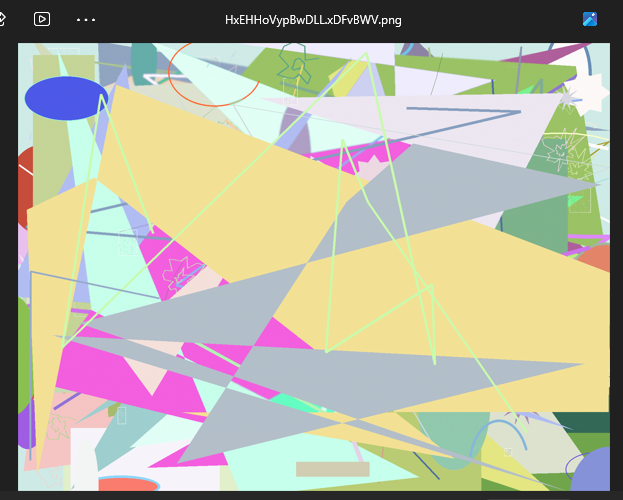

加載圖片中隱藏的木馬

木馬DLL加載后,便開始了ShellCode的解碼與加載。攻擊者使用的是一張PNG圖片,但這張圖片并不普通——里面暗藏著木馬的核心代碼。與傳統(tǒng)偽裝方式不同,攻擊者沒有簡單粗暴地把惡意程序改個后綴名偽裝成PNG文件,而是更隱蔽地使用了LSB隱寫技術(shù)。

?

?

圖6. 隱藏木馬代碼的圖片

關(guān)于LSB隱寫

簡單來說,就是把惡意代碼藏在圖片“像素的最末位數(shù)據(jù)”里。

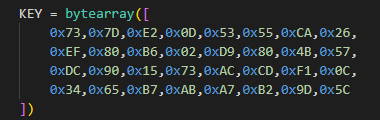

這種方式不會破壞圖片的外觀,受害者打開圖片時能正常看到,但實際已經(jīng)悄悄把惡意代碼藏進(jìn)圖像數(shù)據(jù)中。木馬DLL會按像素順序讀取R、G、B的最低位(每像素產(chǎn)出3個bit),把這些bit以MSB-first的順序組裝成字節(jié);前 4 個字節(jié)作為 little-endian 的長度字段(payload 大小),合理性檢查(非 0 且 <= 0x6400000);然后按長度讀取 payload 字節(jié)到緩沖區(qū),最后使用一個長度為0x20的key進(jìn)行異或解密。

在這個計算過程中,異或的Key長度為0x20。

?

?

圖7. 長度為0x20的KEY數(shù)據(jù)

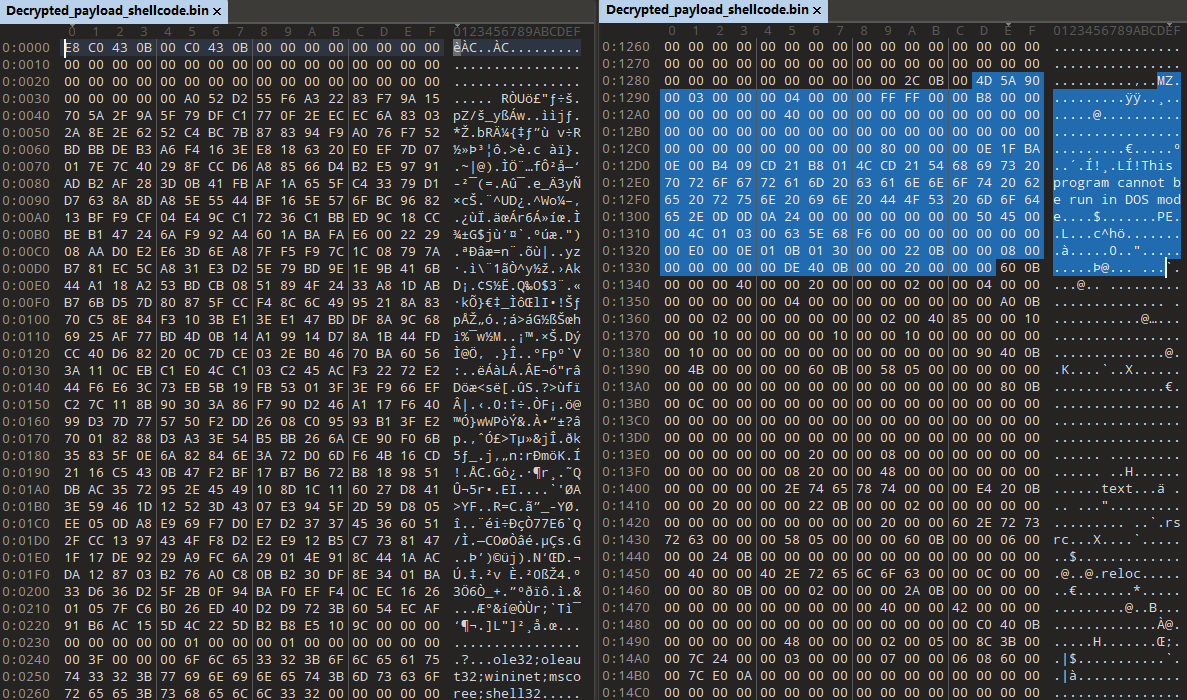

安全分析人員根據(jù)其邏輯解密出了最終的ShellCode數(shù)據(jù):

?

?

圖8. 解密出的最終ShellCode數(shù)據(jù)

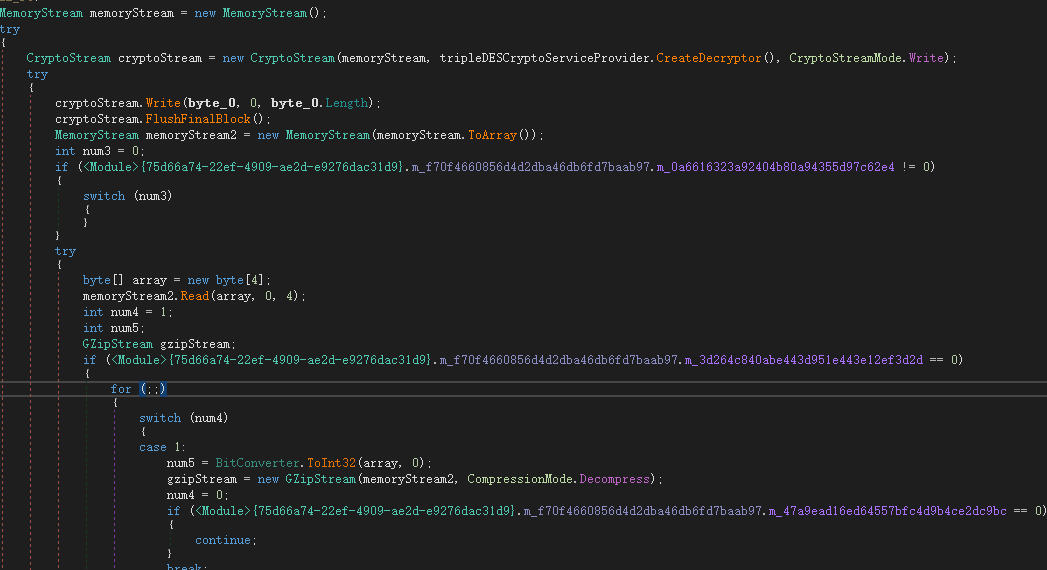

解密后得到的是一個段ShellCode,里邊包含PE可執(zhí)行文件。進(jìn)一步分析顯示,這其實是一個經(jīng)過混淆的.NET 程序:對其去混淆后發(fā)現(xiàn),程序在資源區(qū)先被3DES加密封裝,解密后是用gzip壓縮的另一個.NET程序。按該程序的解密流程逐層還原后,得到的仍是一段高度混淆的.NET代碼——這是典型的加載器/釋放器(Loader/Dropper),內(nèi)部包含多層解密與解壓邏輯,用來掩蓋真正的載荷(通常是惡意DLL或EXE)。繼續(xù)對這些層級逐一解密和解壓,最終還原出一個遠(yuǎn)程控制程序(RAT)。這一連串多層加密與混淆手法說明攻擊者刻意將惡意代碼隱藏起來,以逃避安全檢測并延緩分析與響應(yīng)。

?

?

圖9. 內(nèi)存解密代碼

解壓得到的文件經(jīng)過了嚴(yán)重混淆。通過特征比對可以確認(rèn),它與近期常見的“銀狐”類遠(yuǎn)控木馬高度相似。這表明攻擊者使用的是銀狐木馬的“泛化版本”——也就是說,這類木馬已被多個黑灰產(chǎn)攻擊團(tuán)伙購買并重復(fù)利用,成為一種被廣泛流通的網(wǎng)絡(luò)攻擊工具。

通過木馬程序的一些關(guān)鍵字可以發(fā)現(xiàn),該遠(yuǎn)控木馬具有常規(guī)遠(yuǎn)控的功能,例如鍵盤記錄、遠(yuǎn)程連接等功能。

?

?

圖10. 遠(yuǎn)控功能列表

除了常用功能外,還另外增加了劫持錢包地址的功能。

?

?

圖11. 錢包地址劫持功能

投放勒索軟件

木馬在控制受害者設(shè)備一段時間后,又向受害者計算機(jī)投送了勒索軟件。

?

?

圖12. 投放勒索軟件

其中Chuongdong64.exe是LockBit 5.0勒索軟件木馬。

LockBit被認(rèn)為是目前全球最活躍、最知名的“勒索軟件即服務(wù)”(RaaS)運(yùn)營組織之一,自2019年出現(xiàn)以來持續(xù)迭代更新。最新變種LockBit 5.0(又名ChuongDoung Locker v1.01),名稱帶有明顯挑釁意味——因為LockBit 4.0曾被安全研究員ChuongDoung深度分析,導(dǎo)致其技術(shù)細(xì)節(jié)曝光。

從樣本對比來看,LockBit 5.0并非完全重新編寫,而是在LockBit 4.0的基礎(chǔ)上“升級改造”而來。兩者在字符串哈希算法、API解析模塊、服務(wù)掃描邏輯等關(guān)鍵組件上完全一致,動態(tài)API解析的代碼結(jié)構(gòu)也高度相似。這些特征明確表明,LockBit 5.0大量復(fù)用了LockBit 4.0的代碼庫。

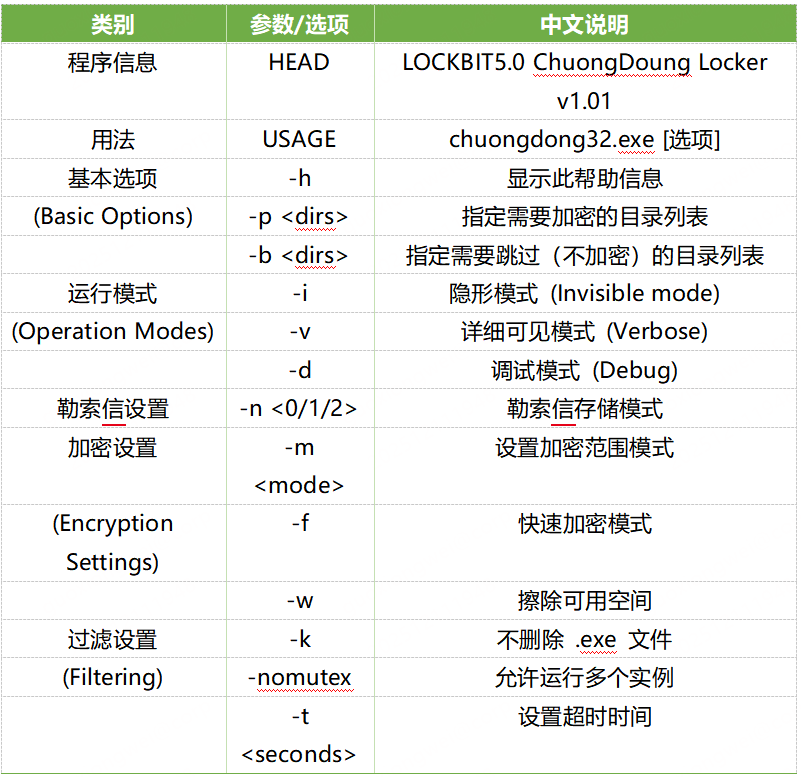

LockBit 5.0支持使用命令行參數(shù)來執(zhí)行不同的加密功能,參數(shù)如下:

表1. LockBit 5.0參數(shù)列表?

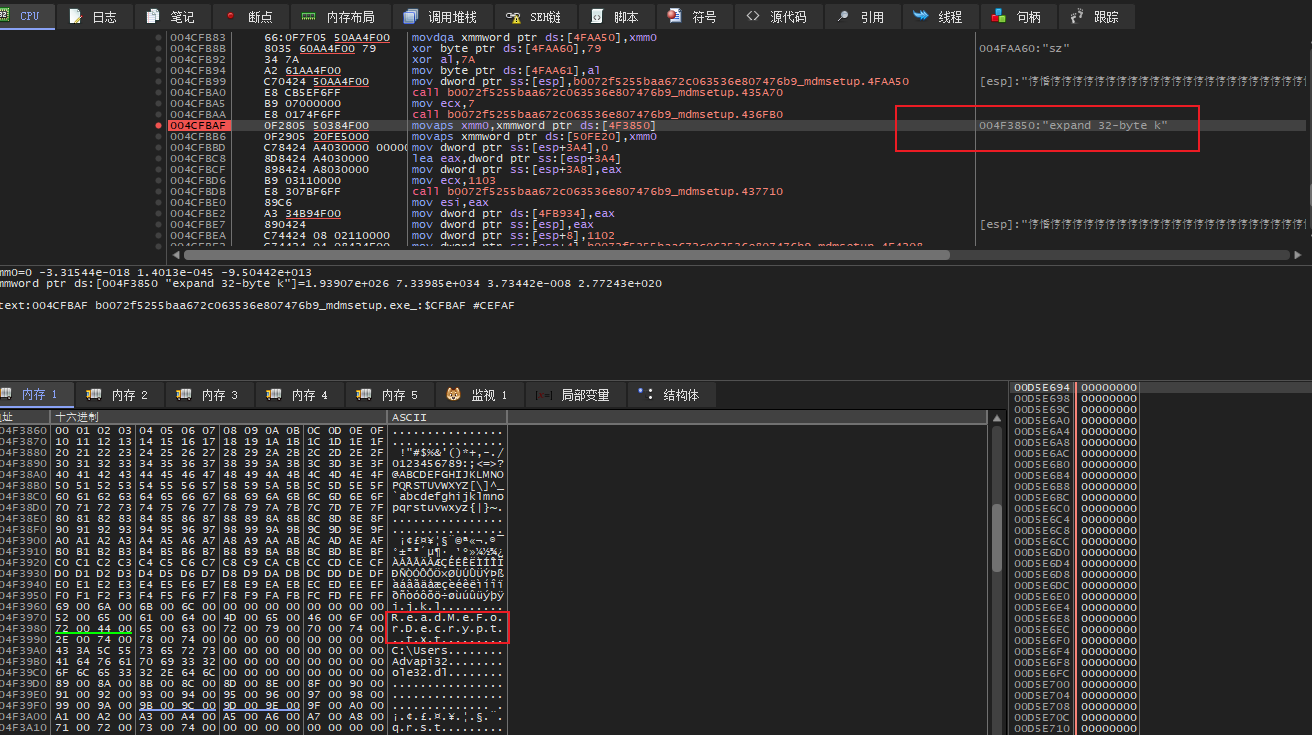

加密算法

LockBit 5.0使用XChaCha20作為文件加密算法,XChaCha20是一種流密碼(Stream Cipher),它是ChaCha20加密算法的變體。主要特點(diǎn)是引入了擴(kuò)展的隨機(jī)數(shù)(Extended Nonce),從而極大地提高了在大規(guī)模數(shù)據(jù)加密或長時間會話中的安全性,解決了隨機(jī)數(shù)碰撞(Nonce Reuse)的風(fēng)險,新的變種使用隨機(jī)16個字符的擴(kuò)展名:

?

?

圖13. XChaCha20算法代碼

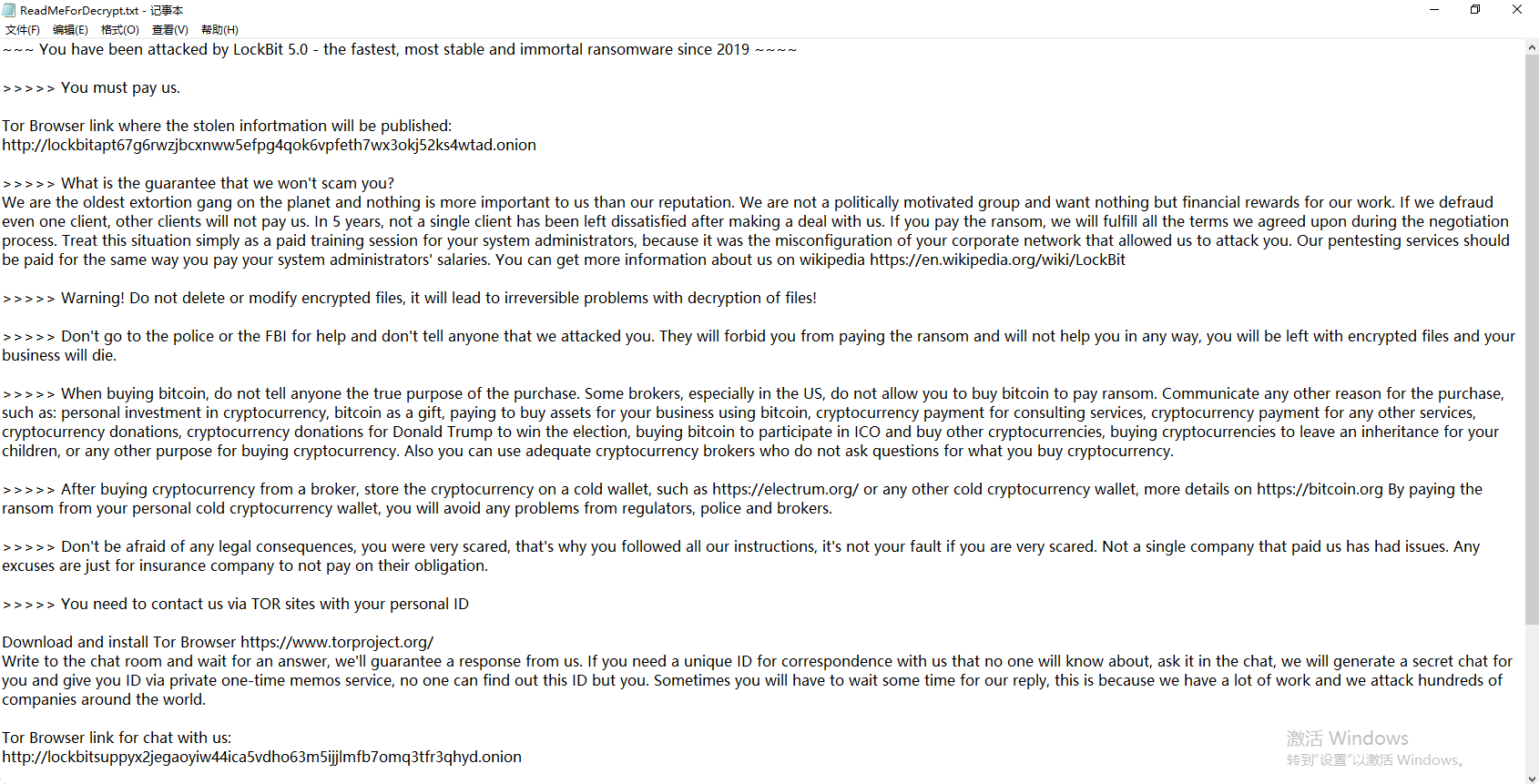

勒索信息

在完成加密操作后,勒索軟件會留下文本文件作為勒索信息。

?

?

圖14. 勒索軟件留下的勒索信息

打開勒索信中所留的暗網(wǎng)鏈接頁面,發(fā)現(xiàn)頁面中列出了多家企業(yè)的數(shù)據(jù)已被公開。

?

?

圖15. 勒索軟件在暗網(wǎng)中的受害者公示頁面

攔截防護(hù)

360安全大腦可攔截并查殺此類木馬,已安裝有360終端安全產(chǎn)品的用戶不必太過擔(dān)心。

?

?

圖16. 360安全大腦攔截木馬腳本運(yùn)行

安全建議

l強(qiáng)化終端防護(hù)

在企業(yè)內(nèi)部設(shè)備中部署安全軟件,開啟實時監(jiān)控與自動更新,若安全軟件異常退出,應(yīng)立即斷網(wǎng)查殺。

l嚴(yán)控文件風(fēng)險

對不明壓縮包及可執(zhí)行文件,堅持不解壓、不運(yùn)行、不輕信。有條件的情況下,應(yīng)將可疑文件上傳至可信的安全分析平臺進(jìn)行檢測和上報。

l警惕釣魚信息

收到可疑文件甚至是此次傳播中出現(xiàn)的“防范木馬”等敏感關(guān)鍵詞的通知文件,務(wù)必通過官網(wǎng)、官方APP或電話等方式進(jìn)行二次核實,勿直接點(diǎn)擊鏈接或下載附件。

l規(guī)范軟件下載

各類辦公軟件或工具軟件應(yīng)從官網(wǎng)或企業(yè)內(nèi)部平臺獲取,并檢查數(shù)字簽名。來自網(wǎng)盤或通信軟件中的文件下載后,要先經(jīng)安全軟件掃描。

l及時應(yīng)急處理

發(fā)現(xiàn)系統(tǒng)異常占用、賬號異地登錄等風(fēng)險征兆,應(yīng)盡快使用360等安全產(chǎn)品進(jìn)行全面掃描,必要時重裝系統(tǒng)。

l行業(yè)重點(diǎn)防護(hù)

針對財稅或涉密等重點(diǎn)、敏感崗位,在業(yè)務(wù)高峰期執(zhí)行文件應(yīng)雙人復(fù)核,避免在公網(wǎng)環(huán)境中處理敏感數(shù)據(jù)。企業(yè)應(yīng)通過EDR、EPP等安全系統(tǒng),對惡意軟件的運(yùn)行及通信進(jìn)行全方位告警和攔截。

360安全衛(wèi)士

360安全衛(wèi)士 360殺毒

360殺毒 360文檔衛(wèi)士

360文檔衛(wèi)士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360安全云盤

360安全云盤 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統(tǒng)急救箱

系統(tǒng)急救箱 重裝大師

重裝大師 勒索病毒救助

勒索病毒救助 急救盤

急救盤 高危漏洞免疫

高危漏洞免疫 360壓縮

360壓縮 驅(qū)動大師

驅(qū)動大師 魯大師

魯大師 360換機(jī)助手

360換機(jī)助手 360清理大師Win10

360清理大師Win10 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機(jī)衛(wèi)士

360手機(jī)衛(wèi)士 360防騷擾大師

360防騷擾大師 360加固保

360加固保 360貸款神器

360貸款神器 360手機(jī)瀏覽器

360手機(jī)瀏覽器 360安全云盤

360安全云盤 360免費(fèi)WiFi

360免費(fèi)WiFi 安全客

安全客 手機(jī)助手

手機(jī)助手 安全換機(jī)

安全換機(jī) 360幫幫

360幫幫 清理大師

清理大師 省電王

省電王 360商城

360商城 360天氣

360天氣 360鎖屏

360鎖屏 手機(jī)專家

手機(jī)專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財富

你財富 360借條

360借條 360互助

360互助 信貸管家

信貸管家 360攝像機(jī)云臺AI版

360攝像機(jī)云臺AI版 360攝像機(jī)小水滴AI版

360攝像機(jī)小水滴AI版 360攝像機(jī)云臺變焦版

360攝像機(jī)云臺變焦版 360可視門鈴

360可視門鈴 360攝像機(jī)云臺1080p

360攝像機(jī)云臺1080p 家庭防火墻V5S增強(qiáng)版

家庭防火墻V5S增強(qiáng)版 家庭防火墻5Pro

家庭防火墻5Pro 家庭防火墻5SV2

家庭防火墻5SV2 家庭防火墻路由器5C

家庭防火墻路由器5C 360兒童手表S1

360兒童手表S1 360兒童手表8X

360兒童手表8X 360兒童手表P1

360兒童手表P1 360兒童手表SE5

360兒童手表SE5 360智能健康手表

360智能健康手表 行車記錄儀M310

行車記錄儀M310 行車記錄儀K600

行車記錄儀K600 行車記錄儀G380

行車記錄儀G380 360行車記錄儀G600

360行車記錄儀G600 兒童安全座椅

兒童安全座椅 360掃地機(jī)器人X90

360掃地機(jī)器人X90 360掃地機(jī)器人T90

360掃地機(jī)器人T90 360掃地機(jī)器人S7

360掃地機(jī)器人S7 360掃地機(jī)器人S6

360掃地機(jī)器人S6 360掃地機(jī)器人S5

360掃地機(jī)器人S5

360安全衛(wèi)士

360安全衛(wèi)士 360殺毒

360殺毒 360文檔衛(wèi)士

360文檔衛(wèi)士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統(tǒng)急救箱

系統(tǒng)急救箱 重裝大師

重裝大師 急救盤

急救盤 勒索病毒救助

勒索病毒救助 360壓縮

360壓縮 驅(qū)動大師

驅(qū)動大師 魯大師

魯大師 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機(jī)衛(wèi)士

360手機(jī)衛(wèi)士 360防騷擾大師

360防騷擾大師 手機(jī)急救箱

手機(jī)急救箱 360加固保

360加固保 360貸款神器

360貸款神器 360免費(fèi)WiFi

360免費(fèi)WiFi 安全客

安全客 手機(jī)助手

手機(jī)助手 一鍵root

一鍵root 安全換機(jī)

安全換機(jī) 360幫幫

360幫幫 信用衛(wèi)士

信用衛(wèi)士 清理大師

清理大師 省電王

省電王 360商城

360商城 流量衛(wèi)士

流量衛(wèi)士 360天氣

360天氣 360鎖屏

360鎖屏 手機(jī)專家

手機(jī)專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財富

你財富 360借條

360借條 360手機(jī)N7

360手機(jī)N7 360手機(jī)N6

Pro

360手機(jī)N6

Pro 360手機(jī)vizza

360手機(jī)vizza 360手機(jī)N5S

360手機(jī)N5S 360兒童手表6C

360兒童手表6C 360兒童手表6W

360兒童手表6W 360兒童手表SE2代

360兒童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360攝像機(jī)大眾版

360攝像機(jī)大眾版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360兒童機(jī)器人

360兒童機(jī)器人 外設(shè)產(chǎn)品

外設(shè)產(chǎn)品 影音娛樂

影音娛樂 平板電腦

平板電腦 二手手機(jī)

二手手機(jī) 二代 美猴王版

二代 美猴王版 二代

美猴王領(lǐng)航版

二代

美猴王領(lǐng)航版 標(biāo)準(zhǔn)升級版

標(biāo)準(zhǔn)升級版 后視鏡版

后視鏡版 車載電器

車載電器

京公網(wǎng)安備 11000002000006號

京公網(wǎng)安備 11000002000006號